智能网关网络访问控制:网络安全行业的至高无上

随着企业越来越关注互操作性和信息共享,物联网设备,虚拟服务器/云服务,lte路由器,工业智能网关,防火墙和自带设备(BYOD)正在定期涌入其网络。这给网络监护人验证和授权网络中的端点带来了麻烦的任务。在目前的情况下,用户可以通过各种技术和设备从世界上几乎任何地方访问商业网络,网络管理员已经感到需要从可以处理简单入门和访客等任务的传统解决方案(如防病毒,间谍软件和防火墙)过渡管理网络访问控制(NAC)等先进技术,以获得强大而动态的基于角色的功能。

什么是网络访问控制?

什么是网络访问控制?

网络访问控制,通常称为NAC,是用于基于对网络及其策略的遵从性来控制和管理网络访问的工具。这些策略是基于诸如用户身份,设备位置,设备健康等各种参数来设计的。

随着物联网设备的大趋势和BYOD重塑网络周边并增加系统的脆弱性,NAC通过了解设备连接到网络的人员,时间,地点和方式,在识别和保护端点方面发挥着至关重要的作用。从技术上讲,NAC基本上对任何尝试使用预定义协议触发的策略连接到网络的访问控制设备进行连接前和连接后风险评估。

NAC的演变

早些时候,NAC基于通过简单的扫描和阻止机制对端点进行身份验证和授权的原则。随着技术的进步,提供商正在提供网络访问控制解决方案,以满足管理和限制访客访问企业网络的迅速需求。增加复杂性的因素包括智能手机和移动设备的日益普及; 不受管制的BYOD 政策; 和物联网的出现,缺乏物联网和BYOD的设备配置标准化; 设备类型,品牌,操作系统和安全健康状况的无数排列的可能性; 在大多数设备中缺乏企业级安全性,这加剧了复杂性。因此,组织一直在选择先进的NAC解决方案,以便在不需要人工干预的情况下实时实现分类和隔离功能。此外,跳跃性质,安全攻击的强度以及对可扩展性的不断增长的需求增加了对最佳套件解决方案的需求,以降低攻击风险并在未来实现虚拟和物理扩展。

随着端点的大量增加,NAC提供商正在开发先进的解决方案。安全自动化和编排解决方案(SA&O),能够实现自动化安全协调的无代理解决方案,以及其他为用户和设备提供精细策略,促进可扩展性,实现安全编排和自动化,以及ip modem在中央服务器上提供安全数据整理轻松跟踪。

网络访问控制的类型

网络访问控制的类型

全球各地的组织一直在利用NAC系统来检测和防范恶意设备。但是,选择正确的产品是一项艰巨的任务,包括审查网络配置兼容性,内部设置和最终用户。根据NAC的操作方式,这些系统根据特性和功能进行分类。根据设计,NAC有两种类型,即预录入NAC和录取后NAC。前者基于在允许进入网络之前检查终端站的原则。而后者用于在进入网络后基于用户动作做出执行决定。NAC系统的另一个根本区别在于需要使用代理软件来报告终端系统特性。此类系统在设备的后台持续运行以监控安全合规性,并将更新发送到策略服务器。第二种是更高级的形式,是无代理NAC,不需要端点代理来验证和管理设备。在授予用户访问网络权限之前,这些系统可确保两个端点的符合性。但是,该系统的主要缺点是通过评估网络流量来授权用户。这可以使网络犯罪者更容易获得对网络的未授权访问。

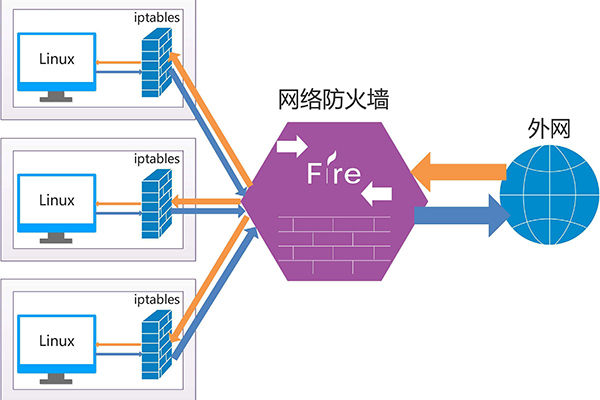

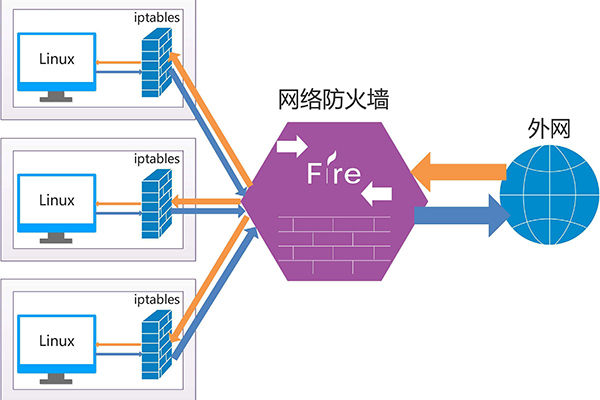

第三个分类点是基于终端站上代理

IPsec,L2TP,GRE,N2N代理加密用于终端系统以实施策略,并通过sim卡无线路由器向中央控制台报告失误。这种类型的NAC称为带外系统。相比之下,有内联解决方案或单盒解决方案,它们通过充当接入层网络中的内部防火墙来保护网络,并在入侵的情况下实施。根据部署软件或硬件设备的需要,NAC分为基于硬件的网络访问控制和动态网络访问控制。前者使用预先安装在网络上的设备,并根据网络流量进行操作。这种类型的主要限制是定期需要对基础架构和操作实践进行更改,以允许对最终用户进行定义访问。此外,由于服务器配置的不断变化,故障的可能性高于其他系统。或者,动态 NAC 既不需要软件或硬件安装,也不需要更改网络配置。它适用于连接到局域网的特定计算机,这些计算机被视为可信系统。在未经授权的用户试图进入网络的情况下,可信系统将不授予访问权,并且随后将该信息传送到主服务器。

合法用户可以被拒绝访问吗?

合法用户可以被拒绝访问吗?

部署NAC产品是为了防止某些合法客户端访问企业网络。此过程称为补救。因此,网络访问控制解决方案需要一种方法来修复拒绝访问的最终用户问题。两种常见的补救方法包括隔离网络和强制门户网站。隔离网络仅提供对特定主机和应用程序的路由访问。它通过VLAN分配实现。同时,强制门户阻止HTTP访问网页,并将用户重定向到提供更新计算机的说明和工具的Web应用程序。在他们的计算机通过检查之前,它无法进入网络,但可以访问强制网络门户。

NAC如何运作?

NAC系统在部署时,首先创建连接到网络的设备的清单,根据属性对它们进行分类,并根据内部安全团队创建的预定义规则实施策略。NAC产品基于每个NAC设备控制连接到NAC网络的所有设备的访问类型和级别,还可以对每个操作进行精细控制,以确保符合内部策略。这些控制由中央控制系统中配置的预定义策略触发。某些策略基于创建媒体访问控制(MAC)地址的白名单,这使入侵者难以连接到网络。

成本因素

成本因素

NAC系统可用作物理设备或基于VMware的虚拟设备。这些系统的成本主要取决于需要处理的端点数量。但是,平均而言,这些系统的前期成本约为12,000美元至30,000美元。除此之外,除了向管理产品的人员提供培训所涉及的成本之外,还有其他支持费用每年约为2,500-3,000美元。部署网络访问控制系统的真正成本还取决于安装附加模块等其他因素; 支持费用,包括培训; 和员工时间。通常,NAC供应商使用NAC设备或虚拟机集中管理这些系统。同时,一些供应商将培训作为其软件包的一部分,以演示设备的功能,配置策略和警报系统。

随着安全威胁以疯狂的速度增长和变化,以及打击零日攻击的艰巨任务,组织面临着部署实时自动化威胁响应系统的巨大挑战。NAC系统的进步帮助组织提高了可扩展性,增强了对大量威胁和警报的可见性,控制和响应。随着越来越多的设备试图访问网络以及困扰企业的大量安全威胁,他们必须部署强大的解决方案并提供基于角色的动态权限,以便轻松自动地将用户和设备容纳到网络中同时维护NAC安全性。然而,组织需要了解NAC不是可以保护其网络免受各种威胁的银弹,而是应该与其他系统一起使用,例如入侵防御系统(IPS),移动设备管理(MDM),下一代防火墙(NGFW),安全信息和事件管理(SIEM)以及威胁检测软件,确保完整的网络访问保护。

上一篇:物联网传感器的演变,从金丝雀到无人机 下一篇:车联网自动驾驶汽车如何运作?

网络访问控制,通常称为NAC,是用于基于对网络及其策略的遵从性来控制和管理网络访问的工具。这些策略是基于诸如用户身份,设备位置,设备健康等各种参数来设计的。

随着物联网设备的大趋势和BYOD重塑网络周边并增加系统的脆弱性,NAC通过了解设备连接到网络的人员,时间,地点和方式,在识别和保护端点方面发挥着至关重要的作用。从技术上讲,NAC基本上对任何尝试使用预定义协议触发的策略连接到网络的访问控制设备进行连接前和连接后风险评估。

NAC的演变

早些时候,NAC基于通过简单的扫描和阻止机制对端点进行身份验证和授权的原则。随着技术的进步,提供商正在提供网络访问控制解决方案,以满足管理和限制访客访问企业网络的迅速需求。增加复杂性的因素包括智能手机和移动设备的日益普及; 不受管制的BYOD 政策; 和物联网的出现,缺乏物联网和BYOD的设备配置标准化; 设备类型,品牌,操作系统和安全健康状况的无数排列的可能性; 在大多数设备中缺乏企业级安全性,这加剧了复杂性。因此,组织一直在选择先进的NAC解决方案,以便在不需要人工干预的情况下实时实现分类和隔离功能。此外,跳跃性质,安全攻击的强度以及对可扩展性的不断增长的需求增加了对最佳套件解决方案的需求,以降低攻击风险并在未来实现虚拟和物理扩展。

随着端点的大量增加,NAC提供商正在开发先进的解决方案。安全自动化和编排解决方案(SA&O),能够实现自动化安全协调的无代理解决方案,以及其他为用户和设备提供精细策略,促进可扩展性,实现安全编排和自动化,以及ip modem在中央服务器上提供安全数据整理轻松跟踪。

全球各地的组织一直在利用NAC系统来检测和防范恶意设备。但是,选择正确的产品是一项艰巨的任务,包括审查网络配置兼容性,内部设置和最终用户。根据NAC的操作方式,这些系统根据特性和功能进行分类。根据设计,NAC有两种类型,即预录入NAC和录取后NAC。前者基于在允许进入网络之前检查终端站的原则。而后者用于在进入网络后基于用户动作做出执行决定。NAC系统的另一个根本区别在于需要使用代理软件来报告终端系统特性。此类系统在设备的后台持续运行以监控安全合规性,并将更新发送到策略服务器。第二种是更高级的形式,是无代理NAC,不需要端点代理来验证和管理设备。在授予用户访问网络权限之前,这些系统可确保两个端点的符合性。但是,该系统的主要缺点是通过评估网络流量来授权用户。这可以使网络犯罪者更容易获得对网络的未授权访问。

第三个分类点是基于终端站上代理

IPsec,L2TP,GRE,N2N代理加密用于终端系统以实施策略,并通过sim卡无线路由器向中央控制台报告失误。这种类型的NAC称为带外系统。相比之下,有内联解决方案或单盒解决方案,它们通过充当接入层网络中的内部防火墙来保护网络,并在入侵的情况下实施。根据部署软件或硬件设备的需要,NAC分为基于硬件的网络访问控制和动态网络访问控制。前者使用预先安装在网络上的设备,并根据网络流量进行操作。这种类型的主要限制是定期需要对基础架构和操作实践进行更改,以允许对最终用户进行定义访问。此外,由于服务器配置的不断变化,故障的可能性高于其他系统。或者,动态 NAC 既不需要软件或硬件安装,也不需要更改网络配置。它适用于连接到局域网的特定计算机,这些计算机被视为可信系统。在未经授权的用户试图进入网络的情况下,可信系统将不授予访问权,并且随后将该信息传送到主服务器。

部署NAC产品是为了防止某些合法客户端访问企业网络。此过程称为补救。因此,网络访问控制解决方案需要一种方法来修复拒绝访问的最终用户问题。两种常见的补救方法包括隔离网络和强制门户网站。隔离网络仅提供对特定主机和应用程序的路由访问。它通过VLAN分配实现。同时,强制门户阻止HTTP访问网页,并将用户重定向到提供更新计算机的说明和工具的Web应用程序。在他们的计算机通过检查之前,它无法进入网络,但可以访问强制网络门户。

NAC如何运作?

NAC系统在部署时,首先创建连接到网络的设备的清单,根据属性对它们进行分类,并根据内部安全团队创建的预定义规则实施策略。NAC产品基于每个NAC设备控制连接到NAC网络的所有设备的访问类型和级别,还可以对每个操作进行精细控制,以确保符合内部策略。这些控制由中央控制系统中配置的预定义策略触发。某些策略基于创建媒体访问控制(MAC)地址的白名单,这使入侵者难以连接到网络。

NAC系统可用作物理设备或基于VMware的虚拟设备。这些系统的成本主要取决于需要处理的端点数量。但是,平均而言,这些系统的前期成本约为12,000美元至30,000美元。除此之外,除了向管理产品的人员提供培训所涉及的成本之外,还有其他支持费用每年约为2,500-3,000美元。部署网络访问控制系统的真正成本还取决于安装附加模块等其他因素; 支持费用,包括培训; 和员工时间。通常,NAC供应商使用NAC设备或虚拟机集中管理这些系统。同时,一些供应商将培训作为其软件包的一部分,以演示设备的功能,配置策略和警报系统。

随着安全威胁以疯狂的速度增长和变化,以及打击零日攻击的艰巨任务,组织面临着部署实时自动化威胁响应系统的巨大挑战。NAC系统的进步帮助组织提高了可扩展性,增强了对大量威胁和警报的可见性,控制和响应。随着越来越多的设备试图访问网络以及困扰企业的大量安全威胁,他们必须部署强大的解决方案并提供基于角色的动态权限,以便轻松自动地将用户和设备容纳到网络中同时维护NAC安全性。然而,组织需要了解NAC不是可以保护其网络免受各种威胁的银弹,而是应该与其他系统一起使用,例如入侵防御系统(IPS),移动设备管理(MDM),下一代防火墙(NGFW),安全信息和事件管理(SIEM)以及威胁检测软件,确保完整的网络访问保护。

配置产品17850532774

最新内容