4G路由模块如何保护您的物联网产品免受黑客攻击

物联网安全性很难且风险很大。安全漏洞可能会危及人的生命,因为黑客可以控制现实世界的物体。更糟糕的是,物联网产品为黑客提供了一个新的攻击点:物理设备。那么如何在堆栈的各个层面保护您的IoT产品免受黑客攻击?想象一下。当你在新闻中看到黑客控制了连接的设备时,你正在喝着周日早晨的咖啡。当记者讲述故事并记录损害赔偿时,您会发现他们正在谈论您的产品!黑客利用了你不知道的安全漏洞。事情对你或你的产品来说并不好看!

我把你置于这个场景的中心的原因是为了帮助你意识到,“它永远不会发生在我身上”会让你陷入困境。想一想:在物联网之前,网络攻击会集中在拒绝服务,数百万美元的销售损失,身份盗窃,被盗信用卡或社会安全号码等等。但是,由于物联网提供了对真实世界物体的访问,攻击可以对人造成现实伤害,甚至导致生命损失。

考虑这些情况。如果黑客控制了以下内容怎么办?

•在摩天大楼的电梯,诱捕所有乘客

•自动驾驶汽车 - 这是一个非常可怕的黑客汽车运动试验

•飞机涡轮机的控制器,迫使其发生故障

•工厂里的一个机器人手臂,指示它击中周围的一切

•智能家居中所有门的锁,使其容易受到入侵者的攻击

•在医院的医疗设备,伤害与他们有关的人

物联网安全漏洞可能会危及人的生命,这就是安全必须首要考虑的原因,您需要保护您的物联网产品免受黑客攻击。攻击是非常真实的,我们需要保持领先一步。安全应该嵌入您构建物联网产品的方式中,而不是事后的想法。但作为产品经理,您可能不是安全专家。那么你从哪里开始解决这么大的话题呢?评估物联网堆栈各层的安全性,“安全”这个词很含糊,所以很难知道从哪里开始。这就是为什么我在我的物联网决策框架中将安全性作为决策区域包含在内的原因。通过评估物联网堆栈每一层的安全性,您将拥有更加专注的视图,并能够规划可操作的安全路线图。

基于物联网技术堆栈,您需要保护的两个关键安全媒介是:

1. 物理篡改设备层

2. 其他四个层次的网络安全(嵌入式软件,通信,云平台和应用程序)

防止物理篡改,通过物联网,我们正在安装数百万台设备,这为黑客篡改设备并控制设备开辟了新的机会。这是一个现实世界的例子:一家医院在网络安全方面投入了数百万美元,以防止未经授权访问其网络。令他们惊讶的是,在安全改造完成后不久,他们在网络中发现了一个特洛伊木马。网络安全负责人感到震惊,无法确定攻击的来源,因为所有可能的网络攻击点都受到保护。服务器已修补,密码已执行,防火墙已就位,您可以对其进行命名。那么攻击者是如何进入医院的网络的呢?有一天,一位不知情的护士决定使用其中一个USB端口为她的Android手机充电。这部手机有一匹特洛伊木马进入了医院网络。哎呀。每次外出时,我都会惊讶于您可以在医院,机场,零售企业等地找到的易于访问的端口(USB,SD卡,以太网等)的数量。当你开始关注时,这很可怕。物理篡改可以通过许多不同的方式完成。它包括从连接到暴露端口,到中断设备电源,设备被盗,移除部件等的任何事情。

作为产品经理,您需要自己分析某人如何篡改您的网关设备。从思考开始:

•如果有人物理访问我的设备会发生什么?

•他们可以做什么类型的伤害?

•他们能够将其用作我的系统或客户网络的后门吗?

然后想想如何防止这些攻击。以下是一些具体的例子:

•确保您的产品没有暴露的端口或连接器。

•实施锁定或其他方式以确保只有经过授权的人员才能访问您的产品。

•计划将您的产品安装在正常范围之外(例如,在安全的房间或高高的天花板上)。

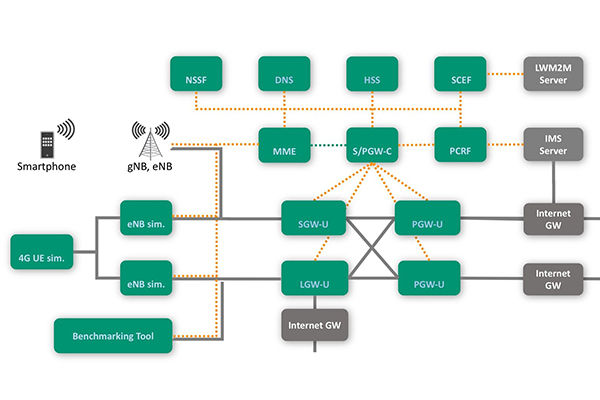

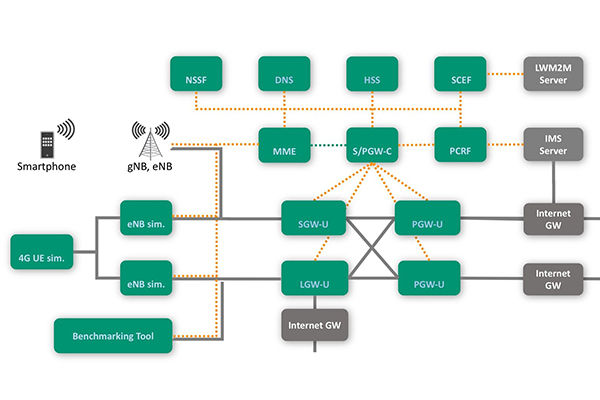

防范网络安全攻击,标准的网络安全实践适用于物联网堆栈的所有剩余层:从嵌入式软件一直到应用程序。作为产品经理,您的角色是确保整个堆栈中的安全性是一致的,因为堆栈的不同层通常由不同的工程团队开发。网络安全有很多考虑因素,从加密到身份管理,身份验证,授权等。我的建议是与您的团队一起走4G路由模块IoT技术堆栈,并评估堆栈每一层的风险和漏洞。然后概述了为保护堆栈的每一层而需要采取的步骤。

保护您的物联网产品免受黑客攻击 - 底线

作为物联网产品经理,您的目标不是成为安全主题专家。相反,您的目标是通过解决物理篡改和网络安全漏洞来确保在物联网堆栈的每一层都考虑安全性。通过使用物联网决策框架来识别风险区域,您将能够识别差距并制定策略来保护您的物联网产品免受黑客攻击。还要记住,安全性不是一次性的事情。黑客一直在寻找利用漏洞并造成伤害的新方法,因此安全性需要成为构建和管理产品的标准部分。